1. La compréhension des risques

1. La compréhension des risques

Le monde numérique est un espace où la sécurité est primordiale. Comprendre les dangers associés à la mauvaise gestion des secrets est le premier pas vers leur protection. Des secrets compromis peuvent non seulement donner un accès non autorisé à des ressources cruciales mais aussi permettre des attaques de type « man-in-the-middle », où des informations sont interceptées et potentiellement modifiées sans détection.

Pourquoi est-ce critique ?

Dans le pire des cas, un secret compromis peut permettre à un attaquant d’usurper l’identité d’une application ou d’un service, donnant accès à des bases de données, à des transactions financières ou à d’autres ressources sensibles. De plus, la perte de données clients peut entraîner des amendes réglementaires, sans parler des dommages irréparables à la réputation d’une entreprise.

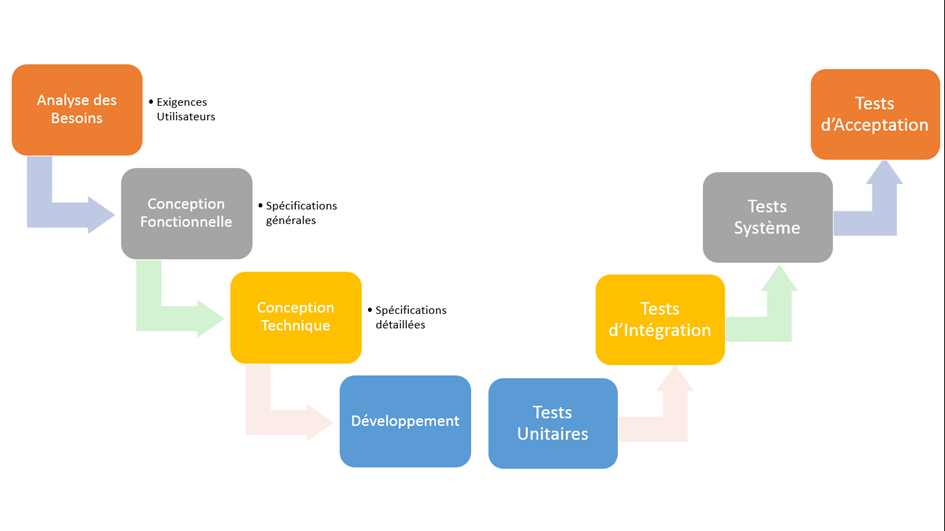

2. Séparation des environnements

Le concept de « séparation des préoccupations » est bien établi dans le développement logiciel, et il s’applique également à la gestion des secrets. Les environnements de développement, de test et de production ont des besoins et des risques différents.

Le coût d’une fusion

Imaginons qu’un développeur teste une nouvelle fonctionnalité et utilise accidentellement une clé API de production. Si cette clé est compromise lors de tests ou de simulations, cela pourrait avoir des conséquences catastrophiques pour l’environnement de production.

3. Stockage centralisé

Avoir un unique « coffre-fort » pour les secrets présente plusieurs avantages. D’une part, cela permet de renforcer la sécurité en concentrant les efforts de protection. D’autre part, cela facilite l’audit et le suivi des accès.

L’importance de l’audit

Avec un système centralisé, les administrateurs peuvent rapidement vérifier qui a accédé à quels secrets et quand. Cela est essentiel non seulement pour la conformité réglementaire mais aussi pour détecter toute activité suspecte.

4. Évitez le stockage en dur

Le stockage en dur des secrets est semblable à cacher une clé sous le paillasson. Cela peut sembler pratique, mais c’est une des premières choses qu’un attaquant vérifiera.

Le risque des dépôts:

Les développeurs font souvent l’erreur de pousser du code contenant des secrets dans des dépôts, même privés. Cela expose les secrets à toute personne ayant accès au dépôt et, si ce dépôt devient public, à quiconque sur Internet.

5. Rotation régulière des secrets

Changer les clés et les tokens fréquemment rend obsolètes les informations qui auraient pu être compromises. C’est comme changer les serrures de votre maison régulièrement.

La nature éphémère de la sécurité:

Aujourd’hui sécurisé ne signifie pas toujours sécurisé demain. La rotation des secrets garantit que, même si un attaquant parvient à accéder à un secret, il ne sera utile que pendant une courte période.

6. Utilisez des niveaux d’accès différenciés

L’accès basé sur le rôle garantit que les employés et les systèmes n’ont accès qu’aux informations strictement nécessaires pour accomplir leurs tâches.

Principe du moindre privilège:

En limitant l’accès aux secrets, non seulement vous minimisez le risque d’exposition accidentelle, mais vous rendez également plus difficile pour un attaquant l’accès à des informations cruciales.

7. Journalisation et surveillance

Chaque accès aux secrets doit être tracé. Savoir qui a accédé à quoi, quand et pourquoi est crucial pour détecter et répondre rapidement à toute activité malveillante.

Détection proactive:

Avec une surveillance en temps réel, les anomalies peuvent être détectées presque immédiatement, permettant une intervention rapide avant qu’un dommage significatif ne soit causé.

8. Éduquez votre équipe

La technologie à elle seule ne peut assurer la sécurité. Les humains sont souvent le maillon le plus faible de la chaîne de sécurité, il est donc essentiel d’investir dans la formation.

Une culture de sécurité:

En instaurant une culture où la sécurité est valorisée et comprise, les erreurs peuvent être minimisées. Des sessions régulières de sensibilisation à la sécurité peuvent aider à garder la sécurité à l’avant-plan de chaque projet.

9. Planification de la réponse aux incidents

Avoir un plan solide garantit que, lorsqu’un incident se produit, il peut être géré de manière ordonnée et efficace.

Préparation = protection:

Réagir à un incident sans plan préétabli peut entraîner des décisions précipitées et mal informées. Une planification minutieuse, des simulations régulières et une équipe bien formée peuvent faire toute la différence en cas de crise.

Conclusion

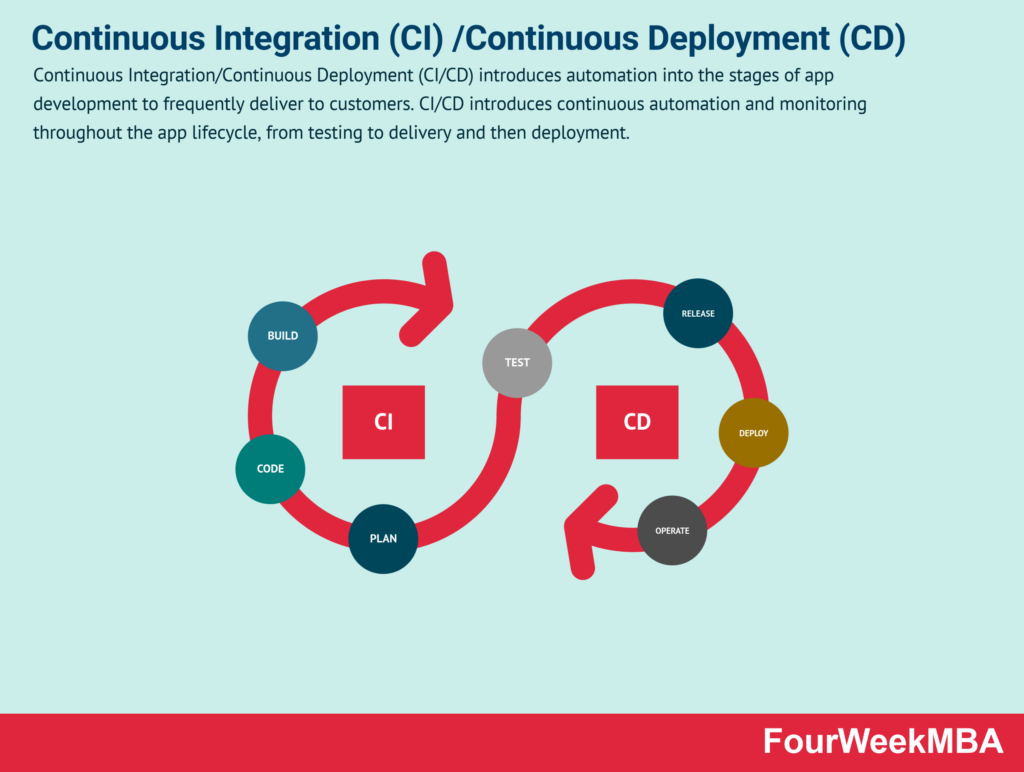

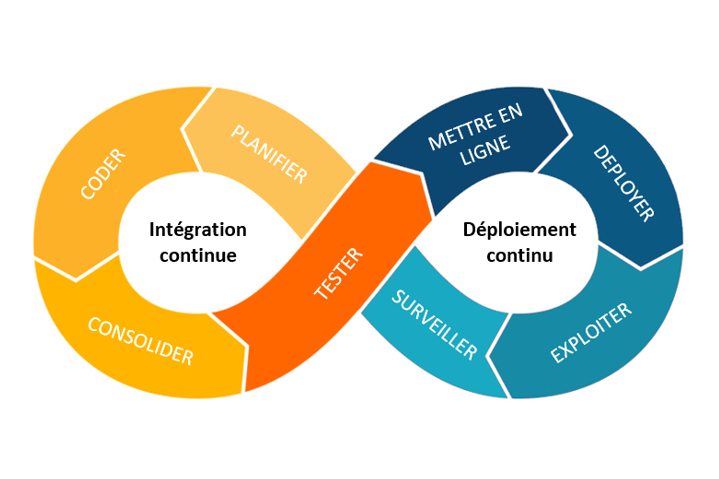

La gestion sécurisée des secrets dans un environnement CI/CD est une tâche complexe mais essentielle. En comprenant les risques, en adoptant les meilleures pratiques et en investissant dans la formation et les outils, les organisations peuvent protéger efficacement leurs actifs numériques tout en tirant pleinement parti des avantages de l’automatisation.